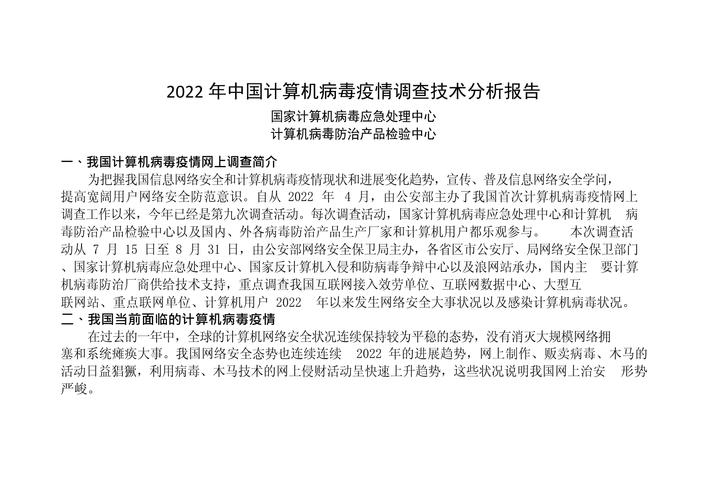

计算机调查和取证的证据分析

网络与安全 中国计算机教育报/2005年1月17日/T0B版/计算机调查取证的证据分析 Ion Wing在上一篇关于计算机调查取证的文章中(参见2005年1月10日《中国计算机教育报》),我们谈到了取证的内容。计算机调查取证的另一个重要任务是对收集到的“电子证据”进行分析。仅靠原始证据并不能满足诉讼的要求。我们必须进行正确的处理来恢复恶意行为;因为即使对于专业人士来说,电子证据也是晦涩难懂的。下面我们重点向大家介绍计算机侦查取证中的分析工作。我们分析的内容:通常在完成取证工作后,我们会获得被调查机器的媒体图像。很多时候,我们还会获得一些记忆内容的集合,以及从调查环境中提取的口述信息、情景记录等。与传统证据一样上海重婚取证,电子证据应该准确、完整,只有具有足够可信度的证据才能被证明是有效的。被接受。如果我们将现场取证的磁盘镜像连接到笔记本电脑上,我们就可以直接浏览攻击记录,但大多数情况下我们没有这么好的运气。被申请人的技术水平越高、经验越丰富,获得有用证据就越困难。它们可能已被删除,或隐藏在不易发现的角落,或者可能已被加密。我们需要克服许多障碍来挖掘证据。

下面我们以最常见的情况——我们有被调查计算机的硬盘镜像——为例来介绍分析证据的基本方法。在描述过程中,我们会针对一些特殊情况给予您特别说明。在开始之前,我们必须首先确认我们正在分析的确实是图像的副本。不得对原始图像进行分析工作。在副本上我们可以更轻松地进行分析,而不必担心损害原始证据,并且如果镜像副本被破坏,我们可以轻松创建另一个。这里我们建议在开始分析工作之前创建两份副本上海侦探私家,一份用于立即开始分析工作证据调查案例分析,一份作为出现意外情况时重建副本的“源”。我们之所以创建第二个副本,是因为我们必须按照这个原则,尽一切可能减少对原始图像的访问。在开始正式分析工作之前,我们需要为磁盘镜像生成一条MDS记录。必须在对图像执行任何操作之前执行此工作。如果我们对镜像中的文件执行list命令证据调查案例分析,甚至打开其中的文件,那么这个列表就失去了应有的价值。基本分析──看看我们带回来了什么。将磁盘映像连接到我们的分析工作站。我们先检查一下镜像的分区格式,对需要用到的分析工具有个大概的了解。很多时候我们使用Linux等操作系统将需要分析的镜像以只读的形式挂载,这样可以防止无意的操作对镜像造成损坏。

然后,我们可以遍历整个文件系统,以大致了解所调查的系统。如果我们调查攻击者的计算机,我们可以了解其技术能力上海离婚取证公司,甚至可以分析其通过部署应用程序来破解系统的习惯;如果我们正在调查受感染的互联网主机,我们可能无法发现隐藏的攻击。工具至少可以提供有关哪些内容可能对攻击者有吸引力的信息。一个好的做法是在分析的每一步将结果输出到文件中。例如,使用以下命令导出镜像中的文件列表:ls /mnt/20050102 - alR > /home/forensic/list。 TXT。这样我们不仅有一个方便查阅的记录,而且我们还可以在这个列表中搜索文件名和时间,这对于后续的分析工作非常有帮助。在进行分析之前,我们假设我们对所发生的事情有一定的了解。 © 1995-2005 清华同方光盘股份有限公司。保留所有权利。